Linux, как операционная система, обеспечивает широкие возможности для настройки сетевых соединений. Одним из ключевых аспектов безопасности является контроль за открытыми портами. В данной статье мы рассмотрим эффективные методы проверки открытых портов в Linux, шаг за шагом разбирая техники, которые помогут вам лучше защитить вашу систему.

Содержание

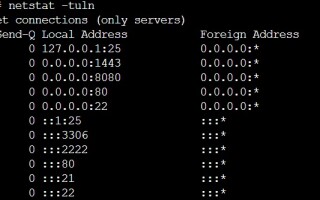

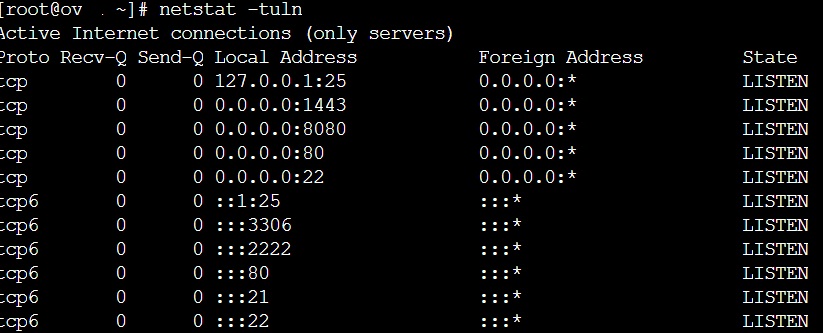

Использование утилиты netstat

Одним из простых и мощных инструментов для проверки открытых портов в Linux является утилита netstat. Запустите команду для вывода списка всех открытых портов в системе:

netstat -tuln

Эта команда покажет номера портов, протоколы и текущие соединения.

Эта команда покажет номера портов, протоколы и текущие соединения.

Nmap

Команда Nmap предоставляет более расширенные возможности для сканирования портов. Для того, чтобы просканировать порты на локальной машине достаточно выполнить:

nmap localhost

Это мощный инструмент, способный выявлять даже скрытые порты.

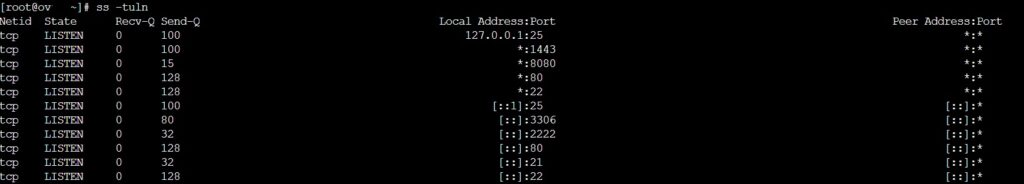

ss

Утилита ss — это более современная альтернатива netstat. Запустите команду для отображения открытых портов и соединений:

ss -tuln

Она обеспечивает более быстрый вывод и более удобные фильтры.

Она обеспечивает более быстрый вывод и более удобные фильтры.

Чтобы посмотреть статистику сетевых соединений, применим параметр «-s»:

ss -s

Системные журналы

Журналы системы могут также содержать ценную информацию о сетевых подключениях.

cat /var/log/syslog | grep opened

Обратите внимание на любые подозрительные активности.

Инструменты

Воспользуйтесь инструментами, такими как nmap или lsof, чтобы получить более детальную информацию о портах и соединениях. Эти инструменты предоставляют расширенные возможности для анализа сетевой активности конкретного порта. Если соединение установлено успешно, порт открыт.

Использование lsof для поиска процессов:

Утилита lsof (List Open Files) может предоставить информацию о процессах, которые используют определенные порты. Запустите команду sudo lsof -i :<номер порта> для выявления процессов, открытых на конкретном порту.

Применение iptables для блокировки портов:

Для дополнительного уровня безопасности используйте iptables для блокировки ненужных портов. Запустите команду

sudo iptables -A INPUT -p tcp —dport <номер порта> -j DROP, чтобы закрыть конкретный порт.

Аудит безопасности с помощью fail2ban:

Установите и настройте инструмент fail2ban для автоматического обнаружения и блокировки подозрительной сетевой активности. Этот инструмент может реагировать на множество неудачных попыток соединения и защитить вашу систему.

Проведение сканирования сети с помощью Wireshark:

Используйте графический сниффер Wireshark для более подробного анализа сетевого трафика. Откройте интерфейс и фильтруйте пакеты по нужному порту для детального расследования.

Заключение

Регулярная проверка открытых портов в Linux является ключевым элементом обеспечения безопасности сетевой инфраструктуры. Разнообразие инструментов и подходов, описанных выше, позволяет более глубоко и полноценно оценить состояние сетевой безопасности.

Не забывайте обновлять и адаптировать свои методы в соответствии с развитием технологий и изменениями в сфере кибербезопасности. Всегда помните, что активная защита – это залог стабильности и надежности вашей системы.